下面来说一下小米手环3NFC版模拟加密门卡的过程。如果利用小米手环3NFC版模拟门卡时提示不支持模拟,说明这个门卡带有加密,目前手环只能模拟不加密的白卡。如果想实现手环模拟加密门卡的话,那么则需要一个带NFC功能的手机、一台读卡器设备、一张空白卡、MIFARE软件。

模拟过程的大体思路是绕过手环不能模拟加密门卡,利用读卡器设备破解出加密门卡的密钥,再把母卡的出厂信息复制到白卡上,用手环模拟这个只带有母卡出厂信息的白卡,最后利用MIFARE软件将母卡的密钥和其它信息完整复制到手环上,从而实现手环模拟加密门卡。

ACR122U读卡器复制只带有母卡出厂信息的白卡

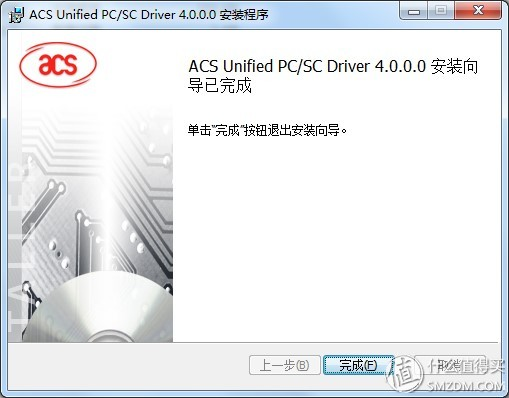

首先安装ACR122U读卡器驱动,安装方法非常简单,与安装其它软件一样,只需点击进行下一步即可。安装成功后会出现安装向导已完成的提示,点击完成退出即可。完成驱动安装后,将卡读写器连接电脑USB端时右上角的红灯亮起,当放上卡片时亮起绿灯。

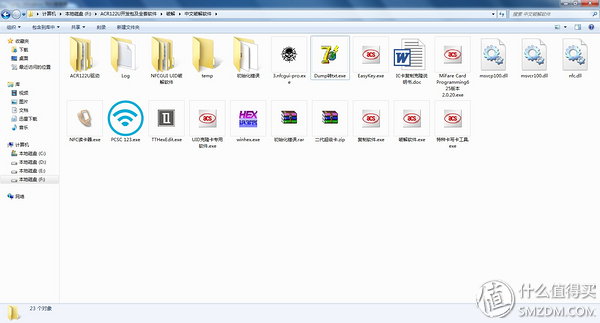

下面进行三个主要的步骤,第一是破解母卡里面的信息和密钥;第二是复制与母卡完全一样的新卡;第三是修改新卡里面信息。

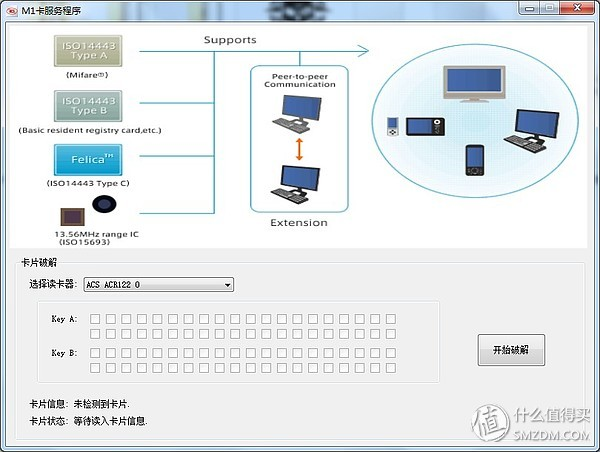

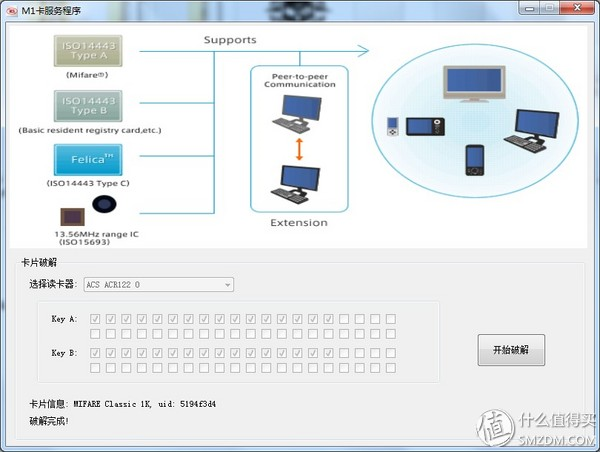

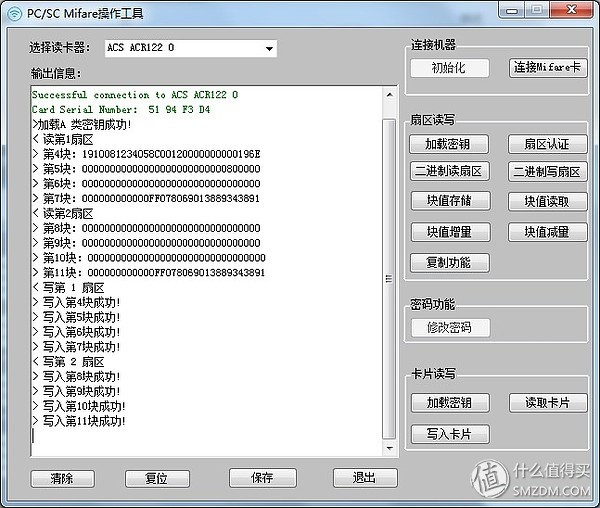

运行破解软件,将母卡放在读卡器设备上,然后点击进行破解,根据母卡里面储存信息情况决定破解时间的长短,一般不到一分钟就破解完成。此时可以从左下角看到卡片的基本信息,我这个母卡的uid是5194f3d4。

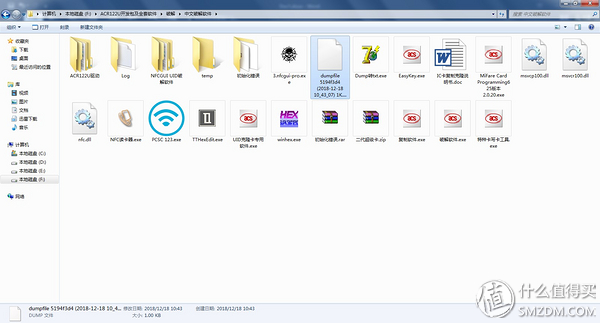

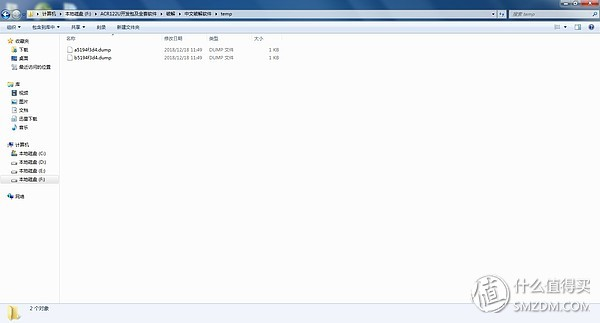

破解成功后就会在根目录下生成一个dumpfile的文件,为了更好地区分这个文件可以对其进行重命名。

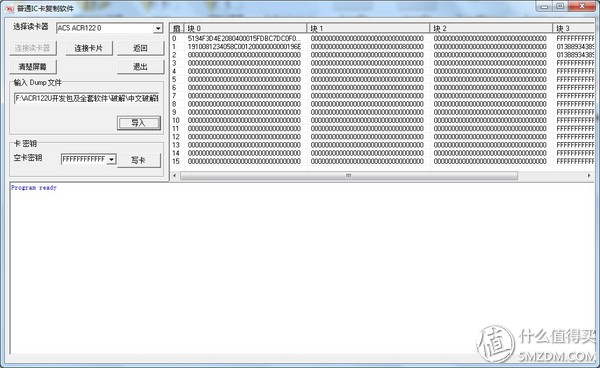

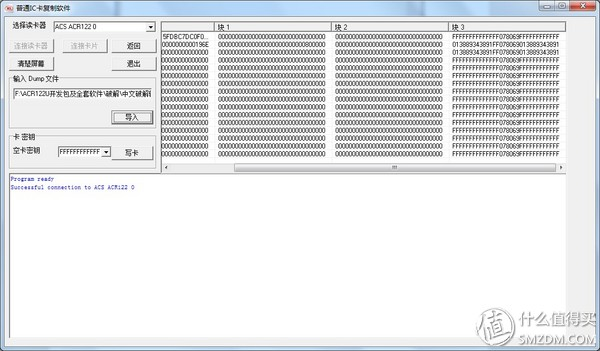

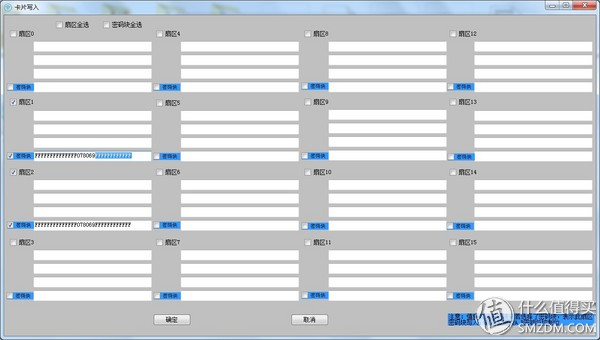

运行复制软件,导入刚才生成的dump文件就可以看到母卡里面的全部信息了。其中共有15个扇区,块0、1、2是母卡内的其它信息,块3是密钥信息。块3内写有FFFFFFFFFFFFFF078069FFFFFFFFFFFF代表着这层扇区没有加密。

从我的这个母卡信息里可以看出,0扇区0块是母卡的出厂信息,1扇区块0应该是门禁、电梯卡信息,1、2扇区的块3是加密信息,而且只有1、2扇区有加密。此时需要将密钥的前12个字符记下。

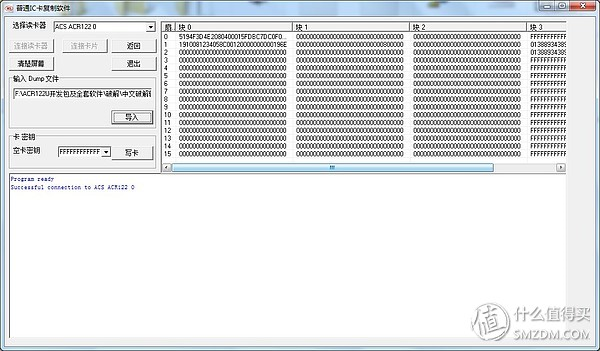

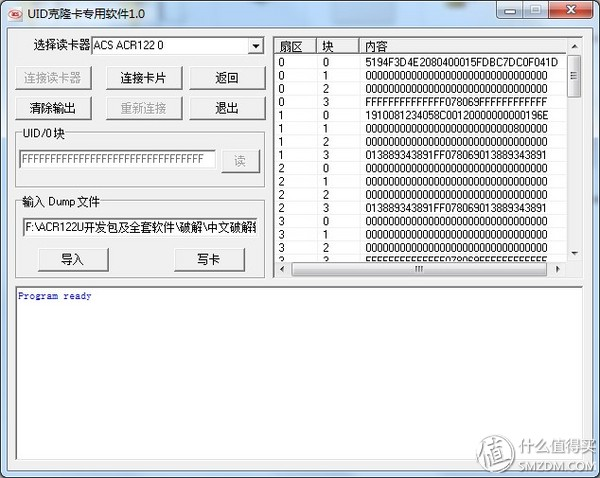

下一步要将母卡信息复制到白卡上面。由于是UID卡,所以运行UID克隆软件,将白卡放到读卡器设备上面,还是导入刚才生成的dump文件,写入白卡。

复制成功后可以重复以上的运行破解软件和复制软件步骤,用来查看复制成功新卡的全部信息。需要注意的是再次复制查看信息时,需要删除temp文件夹里面生成的文件,避免查看的还是前一次的信息。当查看到新卡里面的信息与母卡信息完全一致时就可以进行下一步修改新卡里面的信息操作。由于新卡与母卡完全一致,所以到这一步就可以拿新卡去开锁单元门和刷电梯了。

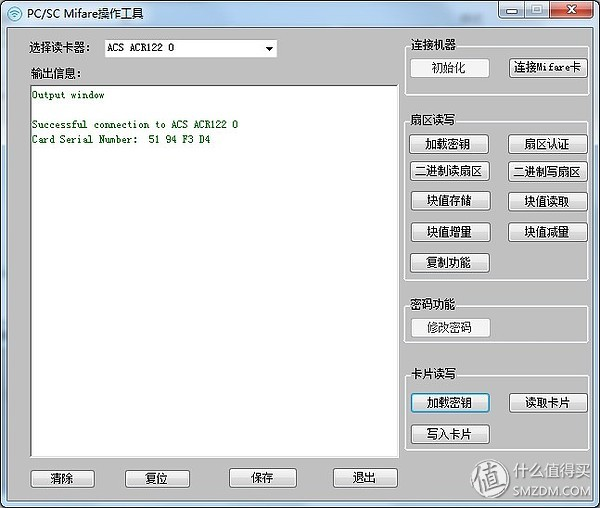

接下来运行PSCS软件,进行修改密钥的操作。加载密钥,输入刚才记录下来的12个字符,一共6位,然后读取选择密钥所在的扇区位置,由于我这个母卡只有1、2扇区有密钥,所以选择1、2扇区,此时会显示加载密钥成功,这两个扇区的信息会显示出来。

然后写入卡片,在1、2扇区的密码位置输入上FFFFFFFFFFFFFF078069FFFFFFFFFFFF,数字前面14F,后面12个F,记得不要输错。这项操作目的是为了清除新卡的密钥,形成只带有母卡出厂信息的白卡。

写入成功后重复上面加载密钥、读取卡片的操作,还是选择1、扇区,只不过输入密钥时需要输入12个F。此时会显示读取到清除掉密钥的新卡1、2扇区内的信息。

再次重复运行新卡的破解软件、复制软件操作,查看新卡里面的全部信息。此时的新卡除了0扇区块0出厂信息与母卡一致外,密钥和其余信息全部清除,这样手环可以成功模拟这个新卡。

小米手环3NFC版绑定复制完成的新卡

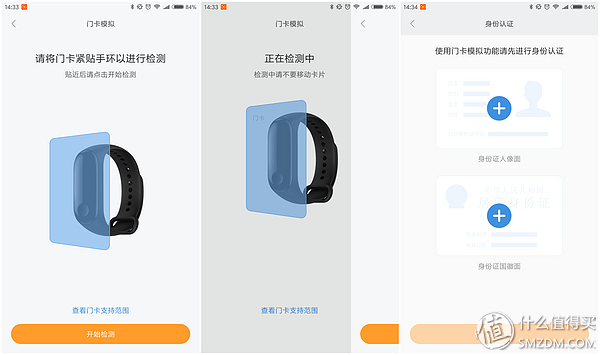

下载小米运动软件,绑定小米手环3NFC版,进入门卡模拟选项,里面有门卡模拟和小米空白卡。第二个小米空白卡是开通空白卡,需要找物业授权激活,如果物业没有熟人的话这项铁定行不通,所以才会有以上的操作。选择第一项门卡模拟。

首次模拟时会显示门卡支持的范围,包括普通门卡和异形门卡,且是未加密、13.56MHZ频率的门卡。所以能够模拟成功也得看物业使用的何种门卡,这有很大运气成分。

将手环的正面贴在上述制作完成的新卡上面,手环自动检测门卡,首次检测确认能够模拟后会出现身份认证的图案。将身份证正反面的图案上传上去完成验证。

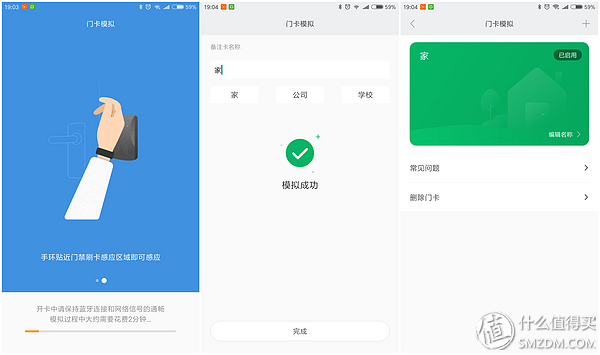

开始进行门卡模拟,稍等片刻后便模拟完成。完成后可对模拟的门卡进行备注,有家、公司、学校三种选择,也可以进行自定义。截止目前,总体工作已经完成了三分之二,接下来只需要利用MIFARE软件将母卡中的信息和密钥复制回手环上的模拟卡。

MIFARE软件复制母卡信息、密钥的到手环

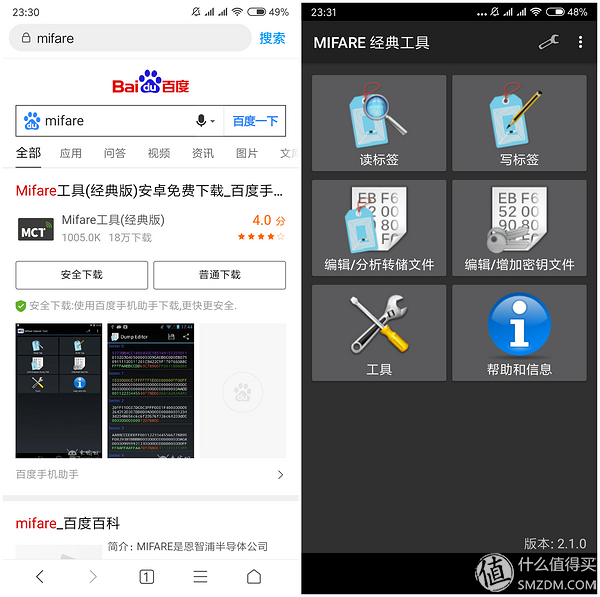

从手机自带浏览器搜索到MIFARE下载安装到手机上。打开主界面可以看到分为了六大板块:读标签、写标签、编辑/分析转储文件、编辑/增加密钥文件、工具、帮助和信息,本次操作只需要用前四项。

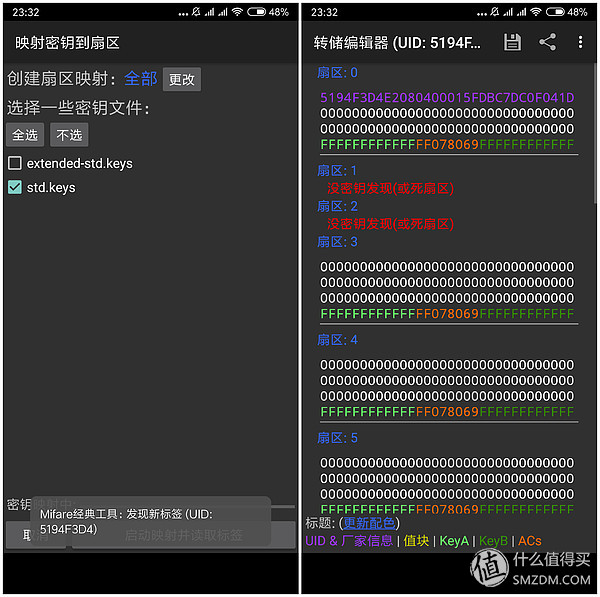

打开手机的NFC,将母卡放在背面的NFC区域,当底部出现发现新标签时读取标签,由于1、2扇区有密钥,所以母卡完整的信息无法显示,1、2扇区显示没密钥发现(或死扇区)。

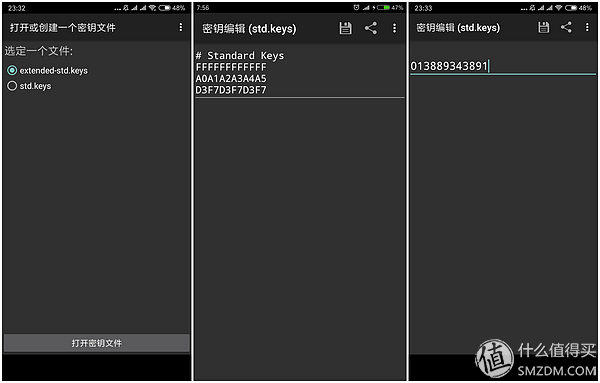

进入编辑/增加密钥文件选项,选择第二项std.keys,打开密钥文件进入密钥编辑,将自带的密钥删除,输入前面记录下来的母卡密钥,也就是前12个字符,保存文件并命名,随意命名就行,我命名为母卡。

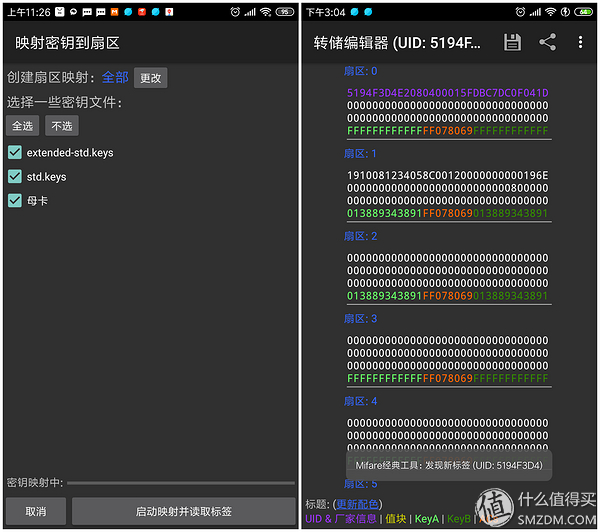

再回到读标签,将刚才保存的密钥文件一块勾选上,启动映射并读取标签,这样母卡的全部信息包括密钥就完整地被读取出来了。将读取的信息保存并命名,我命名为原卡。

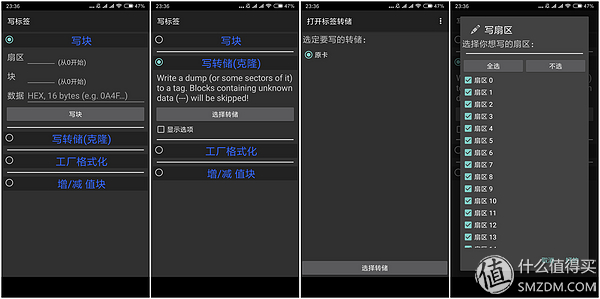

拿开母卡将手环放在背面的NFC区域,当检测到新标签时选择写标签,选择写转储(克隆),选定上一步保存的转储,选择全部扇区进行写入,写入成功后读取手环的标签。

除了0扇区0块的厂家信息不一样外,其余包括UID在内的所有信息均一致。手环上面0扇区0块的厂家信息D200000100000000无法修改,所以门禁要是检测这项厂家信息的话,手环与母卡不一致,就无法模拟成功。

完成以上操作就可以拿着手环去刷小区单元门和电梯测试。经过实测,两个地方都可以正常使用,模拟成功。

转载请注明:Proxmark 实验室 » ACR122 小米手环3NFC版模拟加密门卡